Hace unos años, durante la implementación de una nueva plataforma de servicios para una organización de tamaño medio, el despliegue inicial parecía estar funcionando de manera eficiente, con los servicios públicos accesibles sin interrupciones. No obstante, una mañana, el equipo de ciberseguridad detectó una brecha en el perímetro: uno de los servidores web había sido comprometido, y los atacantes estaban intentando realizar movimientos laterales para acceder a la red interna, donde se alojaban datos críticos.

Este incidente reveló una debilidad estructural en la arquitectura de la red: no existía una red DMZ (Zona Desmilitarizada) que actuara como un buffer de seguridad entre los sistemas expuestos al exterior y los sistemas internos. De haber estado presente, la DMZ habría limitado la capacidad del atacante para penetrar más allá del perímetro, evitando que el compromiso de un servicio público pudiera poner en riesgo los activos más sensibles de la organización.

La pregunta central que debe plantearse cualquier líder de IT es: ¿es necesario implementar una DMZ en mi organización? Si la red corporativa maneja servicios críticos accesibles desde el exterior, y si la protección de los activos internos es una prioridad, entonces una DMZ puede proporcionar la segmentación y control necesarios para mitigar las amenazas y reducir el impacto de posibles brechas de seguridad.

Contenidos

Definición técnica de DMZ

Una DMZ (Zona Desmilitarizada) es una subred perimetral situada entre la red interna de una organización y el acceso público, generalmente a través de internet. Su principal objetivo es actuar como una capa adicional de seguridad, aislando y protegiendo los sistemas internos de posibles ataques que puedan originarse a partir de servicios que requieren estar expuestos al exterior, como servidores web o servidores de correo.

En términos técnicos, la DMZ es una zona de red controlada que se implementa para recibir tráfico externo, donde los servicios que requieren interacción con usuarios externos se alojan y gestionan bajo políticas de seguridad estrictas. Al estar segmentada de la red interna mediante cortafuegos, la DMZ permite controlar qué tráfico puede pasar desde la red pública a los sistemas expuestos y, más importante aún, evita que un ataque a estos sistemas comprometa directamente los sistemas internos críticos.

Diferencias entre una DMZ y otras redes

A nivel de arquitectura, la DMZ difiere significativamente de otras zonas de red como la red interna o la red perimetral. A continuación, se destacan las principales diferencias:

- Red interna: Es el corazón de la infraestructura de TI de la organización, donde residen los activos más sensibles, como bases de datos corporativas, aplicaciones internas y servidores de misión crítica. Esta red debe estar completamente aislada de accesos directos desde el exterior y solo debe ser accesible desde la DMZ a través de reglas estrictas de cortafuegos o mediante VPNs seguras. A diferencia de la DMZ, la red interna no está expuesta al tráfico público.

- Red perimetral: A veces se confunde con la DMZ, pero en realidad es una capa de seguridad más externa. La red perimetral, controlada por un cortafuegos, es la primera línea de defensa, donde se filtra y analiza el tráfico entrante desde internet antes de permitir que llegue a la DMZ. Mientras que la red perimetral actúa principalmente como filtro, la DMZ aloja servicios públicos específicos.

- DMZ: Se sitúa entre la red perimetral y la red interna. Mientras que la red perimetral sirve para bloquear tráfico malicioso, la DMZ gestiona de manera controlada los servicios externos expuestos, como sitios web o servidores FTP, que necesitan interactuar con internet. En caso de una vulneración de seguridad en la DMZ, el tráfico hacia la red interna está restringido, lo que proporciona una barrera crítica de protección.

| Característica | Red Interna | DMZ | Red Perimetral |

|---|---|---|---|

| Propósito principal | Alojar y proteger los activos críticos de la organización | Alojar servicios que requieren acceso público sin comprometer la seguridad interna | Filtrar y analizar el tráfico entrante desde internet |

| Exposición al tráfico externo | No expuesta al tráfico externo | Expuesta parcialmente al tráfico externo, pero controlada | Totalmente expuesta al tráfico externo |

| Nivel de seguridad | Nivel más alto de seguridad, estrictamente controlada | Nivel medio de seguridad, monitoreada para prevenir accesos no autorizados | Nivel inicial de seguridad, primer punto de defensa |

| Acceso a servicios | Acceso limitado a usuarios internos o a través de VPN | Acceso limitado a servicios específicos desde el exterior | Filtrado de tráfico hacia la DMZ y otras zonas de la red |

| Posición en la arquitectura de red | Ubicada detrás de la DMZ, completamente aislada del exterior | Ubicada entre la red perimetral y la red interna | Es la primera capa de defensa frente a amenazas externas |

| Servicios alojados | Aplicaciones internas, bases de datos, servidores críticos | Servidores web, servidores de correo, autenticación, servidores FTP | Cortafuegos, sistemas de prevención de intrusiones (IPS), herramientas de monitoreo |

Ejemplos comunes de uso de una DMZ

Las DMZ se utilizan principalmente para alojar sistemas que necesitan ser accesibles desde internet sin comprometer la seguridad de la red interna. A continuación se enumeran algunos de los casos de uso más comunes:

- Servidores web: Una de las implementaciones más típicas de una DMZ es alojar servidores web que están disponibles públicamente. Los sitios web corporativos, aplicaciones web o portales de clientes a menudo se encuentran en la DMZ para que los usuarios externos puedan interactuar con ellos, mientras que la infraestructura interna permanece segura.

- Servidores de correo electrónico: Los servidores de correo también suelen estar alojados en una DMZ, ya que necesitan recibir correos de fuentes externas. Esta ubicación permite filtrar y controlar el tráfico de correo antes de que llegue a la red interna.

- Sistemas de autenticación: Muchas organizaciones colocan sistemas de autenticación, como servidores RADIUS o sistemas de acceso remoto, en la DMZ. Esto permite que los usuarios externos se autentiquen de manera segura sin que el tráfico de autenticación comprometa directamente la red interna.

- Servidores FTP o de archivos: Empresas que requieren transferencias de archivos con usuarios externos suelen alojar servidores FTP o SFTP en una DMZ, lo que facilita las transferencias sin exponer el almacenamiento interno.

En todos estos casos, la DMZ proporciona una capa adicional de aislamiento y seguridad que limita el acceso desde los sistemas externos a la red interna, mejorando así la postura de seguridad de la organización.

¿Deseas contactar con un especialista en Ciberseguridad?

3. Beneficios de Implementar una DMZ en la Red Corporativa

Cuando gestionas la seguridad de una red corporativa, uno de los principales desafíos es proteger los sistemas internos sin sacrificar la disponibilidad de los servicios externos. Implementar una red DMZ te ofrece una serie de ventajas clave que ayudan a fortalecer tu postura de seguridad. A continuación, te explico los beneficios más importantes.

Protección adicional para la red interna

La primera y más importante ventaja de una DMZ es que proporciona una capa adicional de protección para tu red interna. Sin una DMZ, los servidores que están expuestos al tráfico externo comparten la misma red con los activos críticos de la organización, lo que aumenta considerablemente el riesgo. Si un atacante consigue vulnerar un servidor expuesto, sin una DMZ, tendría un camino mucho más directo hacia tu red interna.

Al implementar una DMZ, creas una zona aislada donde los servicios que necesitan ser accesibles desde internet pueden operar sin comprometer el resto de la infraestructura. Esto significa que, en caso de que un servidor en la DMZ sea comprometido, el atacante tendrá que enfrentarse a una segunda barrera de seguridad —el cortafuegos entre la DMZ y la red interna— antes de poder llegar a los sistemas más sensibles. Esto reduce significativamente el impacto de un ataque.

Mejora del control de acceso y segmentación de servicios

Una de las mejores prácticas en ciberseguridad es la segmentación de la red, y la DMZ juega un papel crucial en esta estrategia. En lugar de tener todos tus servicios en una única red, una DMZ permite separar físicamente y lógicamente los servicios externos de los internos. Esto te permite aplicar políticas de control de acceso más estrictas y específicas.

Por ejemplo, un servidor web en la DMZ puede necesitar comunicarse con una base de datos interna. Al tener la red segmentada, puedes configurar reglas de cortafuegos que solo permitan ese tráfico específico desde la DMZ hacia la red interna, limitando el acceso solo a lo estrictamente necesario. Este enfoque de mínimos privilegios reduce la superficie de ataque y limita los daños en caso de un compromiso.

Además, la segmentación te permite gestionar el tráfico de manera más granular. Puedes controlar no solo qué tipo de tráfico entra y sale de la DMZ, sino también cómo interactúan los diferentes servicios entre sí. Esto mejora el control que tienes sobre la red, lo que se traduce en una mayor flexibilidad a la hora de configurar políticas de seguridad adaptadas a las necesidades de cada servicio.

Reducción del riesgo de ataque directo a los servidores críticos

Sin una DMZ, los atacantes que exploten vulnerabilidades en los servicios expuestos (como un servidor web o un sistema de autenticación) pueden intentar moverse lateralmente hacia la red interna, donde se encuentran los servidores críticos. Este tipo de movimiento lateral es una táctica común utilizada por los atacantes para escalar privilegios y comprometer sistemas valiosos.

Al utilizar una DMZ, reduces drásticamente las probabilidades de que esto ocurra. Los servidores críticos no están accesibles directamente desde internet; en lugar de ello, están protegidos detrás de una segunda capa de cortafuegos que regula qué tipos de conexiones pueden realizarse desde la DMZ hacia la red interna. Este enfoque no solo limita el acceso directo, sino que también aumenta el tiempo de detección de un ataque, lo que te da más margen para identificar y mitigar la amenaza antes de que alcance tus activos más importantes.

4. ¿Cuándo es necesaria una DMZ?

Decidir si implementar una DMZ en tu red corporativa es una decisión estratégica que depende de varios factores específicos de tu entorno empresarial y del nivel de riesgo que deseas mitigar. A continuación, te presento los criterios que debes evaluar para determinar si una DMZ es necesaria para tu organización, los tipos de empresas que más se beneficiarían de su implementación y qué servicios deberían alojarse en esta red intermedia.

Criterios para evaluar si tu empresa necesita una DMZ

Para saber si tu organización se beneficiaría de una DMZ, debes tener en cuenta varios elementos clave:

- Exposición de servicios a internet: Si tu infraestructura incluye servicios accesibles desde internet —como servidores web, sistemas de autenticación remota, APIs o servidores de correo— es fundamental tener una DMZ. Estos servicios son objetivos frecuentes de ataques, y una DMZ puede contener el impacto en caso de una brecha.

- Sensibilidad de los datos y activos: Si manejas información sensible o confidencial, como datos financieros, de clientes o propiedad intelectual, una DMZ puede proporcionar la segmentación necesaria para proteger estos activos. Esto es especialmente relevante si tu empresa opera en sectores regulados, donde la protección de datos es crítica.

- Cumplimiento normativo: Algunas normativas de ciberseguridad exigen la implementación de redes DMZ para separar los sistemas expuestos al público de los internos. Por ejemplo, en sectores como el financiero, sanitario o en el cumplimiento de estándares como PCI DSS (en el caso de transacciones de pago), una DMZ es fundamental para asegurar que las redes se gestionan de forma segura.

- Frecuencia de interacciones externas: Si tu red interactúa con terceros, como socios comerciales, proveedores o clientes externos, el riesgo de que un acceso malintencionado comprometa la red interna aumenta. Aquí es donde la DMZ actúa como una barrera que controla y limita el acceso externo a tus sistemas críticos.

Tipos de empresas y escenarios que se beneficiarían más de su implementación

El uso de una DMZ no es exclusivo de las grandes corporaciones. De hecho, varias industrias y escenarios se beneficiarían notablemente de su implementación:

- Empresas con presencia web significativa: Las organizaciones que dependen de sus sitios web para interactuar con clientes y socios, como en el comercio electrónico, se beneficiarán directamente de una DMZ. La segmentación evitará que un ataque dirigido a su servidor web comprometa toda la infraestructura.

- Entidades financieras: Bancos y otras instituciones financieras deben adherirse a normativas estrictas de seguridad de datos. Además, los ataques a servicios financieros son de alto valor para los atacantes, por lo que la implementación de una DMZ es una medida preventiva crítica para proteger los sistemas transaccionales y los datos de clientes.

- Empresas que manejan datos sensibles: Sectores como la salud, los seguros o los recursos humanos, que manejan grandes volúmenes de información confidencial, también deben aislar sus servicios públicos (como portales de pacientes o servicios de facturación) de sus bases de datos internas.

- Organizaciones con acceso remoto: Empresas que ofrecen acceso remoto a empleados, ya sea mediante VPN o portales de acceso web, también se benefician de una DMZ, ya que pueden aislar estos puntos de acceso y prevenir que vulnerabilidades en el acceso remoto afecten directamente a la red interna.

¿Qué servicios o aplicaciones deberían ubicarse en una DMZ?

A la hora de diseñar una DMZ, debes saber qué servicios se beneficiarán al máximo de estar en esta zona intermedia. Los principales servicios que suelen alojarse en una DMZ incluyen:

- Servidores web: Los sitios web públicos que interactúan con usuarios externos son uno de los principales objetivos de ataques. Estos deben estar alojados en la DMZ para mitigar el riesgo de que una vulnerabilidad en el servidor web afecte a la red interna.

- Servidores de correo electrónico: El correo electrónico es un punto de entrada común para ataques de phishing y malware. Alojar los servidores de correo en una DMZ te permite filtrar y controlar el tráfico de correo antes de que llegue a los sistemas internos.

- Servidores de autenticación remota: Si tu organización utiliza autenticación de usuarios remota, como VPNs o portales de acceso, estos deben estar en una DMZ. Esto garantiza que los intentos de autenticación sean filtrados y controlados sin exponer directamente los sistemas de autenticación o bases de datos internas.

- Servidores FTP/SFTP: Las empresas que necesitan compartir archivos con clientes o socios externos a menudo utilizan servidores FTP o SFTP. Estos servidores deben ubicarse en una DMZ para proteger la red interna de posibles compromisos durante la transferencia de archivos.

- Sistemas de DNS: Los servidores DNS externos que gestionan el tráfico entrante también deben estar en una DMZ para evitar que un ataque contra el DNS afecte a otros servicios internos.

5. Arquitecturas Comunes de DMZ

Al diseñar una DMZ para tu red corporativa, es crucial entender las diferentes arquitecturas disponibles y cómo estas se ajustan a las necesidades específicas de tu organización. Existen varios enfoques para la implementación de una DMZ, y cada uno tiene sus ventajas en términos de seguridad, gestión y flexibilidad. A continuación, exploraremos los modelos tradicionales de DMZ, el uso de cortafuegos para maximizar la seguridad, y algunos ejemplos prácticos de cómo estas arquitecturas pueden integrarse en redes corporativas.

Modelos tradicionales: DMZ de una sola capa vs. multicapas

DMZ de una sola capa

El modelo de DMZ de una sola capa es la forma más básica de arquitectura DMZ y es adecuada para organizaciones que buscan una implementación simple, con necesidades de seguridad menos complejas. En este esquema, la DMZ está situada entre dos cortafuegos, uno que protege el tráfico entre la red externa (internet) y la DMZ, y otro que protege la comunicación entre la DMZ y la red interna.

Este modelo es sencillo y eficaz para aislar los servicios públicos (como servidores web o de correo) del resto de la red. Sin embargo, presenta algunas limitaciones en términos de escalabilidad y segmentación. Aunque proporciona un nivel básico de aislamiento, un ataque que comprometa uno de los servicios alojados en la DMZ podría, en algunos casos, aumentar las posibilidades de movimiento lateral dentro de la DMZ.

Ventajas:

- Simplicidad de configuración y gestión.

- Adecuada para redes pequeñas o medianas con pocos servicios expuestos.

- Menor costo en términos de hardware y mantenimiento.

Desventajas:

- Limitada capacidad de segmentación y control granular del tráfico.

- Menor resiliencia en caso de compromisos en la DMZ.

DMZ de múltiples capas

La DMZ de múltiples capas (o DMZ segmentada) es una arquitectura más avanzada que permite una mayor segmentación y control del tráfico entre la DMZ y la red interna. En este modelo, se implementan múltiples zonas DMZ, cada una de ellas segmentada de forma independiente y controlada por un cortafuegos dedicado. Esta configuración permite alojar diferentes tipos de servicios con distintos niveles de exposición y riesgo en zonas DMZ separadas.

Por ejemplo, podrías tener una zona DMZ dedicada a servidores web públicos, otra para servidores de correo y una tercera para servicios críticos como autenticación remota o DNS. Cada una de estas zonas estaría protegida por políticas de seguridad personalizadas, lo que reduce la posibilidad de que un ataque comprometa toda la DMZ.

Ventajas:

- Mayor control y segmentación del tráfico.

- Reducción del riesgo de movimiento lateral dentro de la DMZ.

- Mayor escalabilidad y flexibilidad para organizaciones con múltiples servicios externos.

Desventajas:

- Mayor complejidad en la configuración y gestión.

- Costos más elevados debido a la necesidad de múltiples cortafuegos y políticas de seguridad adicionales.

Uso de cortafuegos y cómo configurar la red para garantizar máxima seguridad

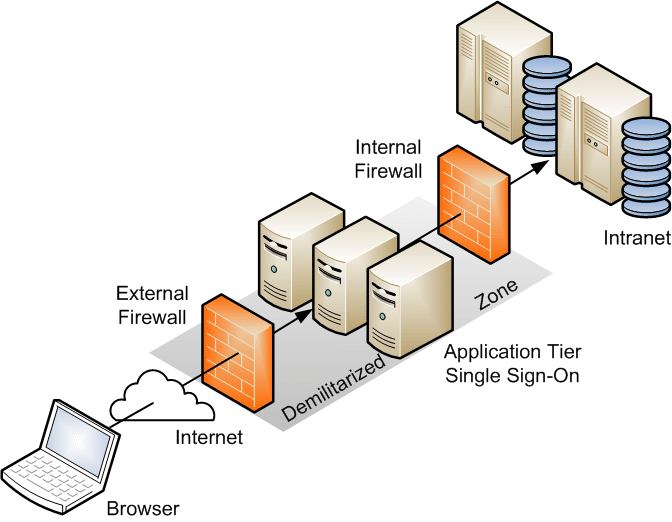

El cortafuegos es el componente central de cualquier arquitectura DMZ. En una configuración típica, se utilizan dos cortafuegos para proteger la DMZ: uno externo que regula el tráfico entre internet y la DMZ, y otro interno que controla el tráfico entre la DMZ y la red interna.

Para garantizar una seguridad óptima, aquí te explico cómo deberías configurar cada cortafuegos:

- Cortafuegos externo (entre internet y la DMZ): Este cortafuegos debe estar configurado para permitir únicamente el tráfico necesario hacia los servicios públicos en la DMZ. Todas las conexiones entrantes deben ser filtradas y autenticadas, permitiendo solo aquellos puertos y servicios que son absolutamente esenciales (por ejemplo, puertos HTTP/HTTPS para servidores web o SMTP para servidores de correo). Todo el tráfico no autorizado debe ser bloqueado en este punto.

- Cortafuegos interno (entre la DMZ y la red interna): El cortafuegos interno es tu última línea de defensa. Debe estar configurado bajo el principio de mínimos privilegios, lo que significa que solo debe permitir el tráfico absolutamente necesario desde la DMZ hacia la red interna. Por ejemplo, si un servidor web en la DMZ necesita acceder a una base de datos interna, solo se debe permitir el tráfico en ese puerto específico desde la IP del servidor web hacia la IP del servidor de base de datos. Todo lo demás debe ser bloqueado.

Además, deberías utilizar sistemas de prevención de intrusiones (IPS) en ambas zonas del cortafuegos para detectar y prevenir ataques, y garantizar que tanto el tráfico entrante como el saliente esté monitoreado en busca de comportamientos anómalos.

Ejemplos prácticos de arquitecturas DMZ y cómo se integran en redes corporativas

A continuación, te muestro dos ejemplos prácticos de cómo una DMZ puede integrarse en redes corporativas, dependiendo de la escala y los requisitos de seguridad.

- Pequeña empresa con servicios web públicos En una empresa que aloja un sitio web público y un servidor de correo electrónico, la arquitectura de DMZ de una sola capa sería una opción adecuada. El servidor web y el servidor de correo se alojarían en la DMZ, protegidos por un cortafuegos externo. Un segundo cortafuegos regularía el acceso entre estos servidores y la red interna, permitiendo únicamente el tráfico esencial (como la comunicación del servidor de correo con un servidor de base de datos interno para autenticar usuarios). Esta configuración ofrece un buen equilibrio entre seguridad y simplicidad operativa.

- Gran empresa con múltiples servicios externos En una gran empresa que maneja múltiples servicios públicos (servidores web, sistemas de autenticación, DNS, FTP), una DMZ de múltiples capas sería la mejor opción. Cada tipo de servicio se alojaría en una zona DMZ independiente, controlada por cortafuegos segmentados. Por ejemplo, los servidores web tendrían su propia DMZ, los servidores de correo y FTP estarían en otra DMZ, y los servicios de autenticación estarían aislados en una tercera zona. Cada cortafuegos se configuraría para permitir únicamente el tráfico necesario hacia y desde cada servicio, con reglas estrictas de control de acceso. Esta segmentación minimiza el riesgo de que una vulnerabilidad en un servidor afecte a toda la infraestructura.

Datos generales y tendencias sobre el uso de DMZ

- Adopción de redes DMZ en empresas medianas y grandes: Según un informe de Gartner, aproximadamente el 60% de las empresas medianas y grandes utilizan alguna forma de segmentación de red como una DMZ para aislar servicios críticos expuestos al público. Este número ha crecido en los últimos años debido al aumento de los ciberataques y al énfasis en la protección de datos sensibles.

- Cumplimiento normativo: En sectores como el financiero y de salud, los estándares de cumplimiento como PCI DSS o HIPAA exigen la segmentación de las redes para proteger los datos confidenciales. El 90% de las organizaciones financieras que cumplen con PCI DSS implementan DMZs como parte de sus estrategias de ciberseguridad.

- Brechas de seguridad y movimiento lateral: Un estudio de SANS Institute reportó que en el 80% de los incidentes de ciberseguridad, los atacantes lograron movimiento lateral en la red, lo que indica la falta de segmentación adecuada en muchas redes corporativas. Las organizaciones que emplearon una DMZ correctamente segmentada redujeron significativamente el riesgo de que los atacantes accedieran a los sistemas internos.

- Costo de brechas de seguridad: En un informe de IBM sobre el costo de las brechas de datos, las organizaciones que utilizaron medidas de segmentación de redes como DMZs lograron reducir el costo de las brechas en un 23% en comparación con aquellas que no tenían estas medidas implementadas.

- Ataques dirigidos a servidores públicos: Los servidores públicos alojados en DMZs son frecuentemente el objetivo de ataques. Un estudio de Verizon Data Breach Investigations Report (DBIR) indicó que más del 70% de los ciberataques contra organizaciones con servicios públicos alojados (como servidores web o DNS) intentaron explotar vulnerabilidades de estos servicios para moverse lateralmente dentro de la red.

IBM Cost of a Data Breach Report 2024: Este informe proporciona datos detallados sobre el impacto financiero de las brechas de seguridad, y cómo la segmentación de la red, como una DMZ, puede reducir costos. Puedes descargar el informe desde el sitio web de IBM – IBM – United States

SANS Institute: El SANS Institute ofrece análisis sobre las amenazas relacionadas con la ciberseguridad, incluyendo el movimiento lateral dentro de redes que no están adecuadamente segmentadas, como es el caso de redes sin DMZ. Un resumen de sus hallazgos sobre infraestructuras críticas lo puedes encontrar en SANS Institute

Verizon Data Breach Investigations Report 2024: Este informe es una referencia clave en la industria para entender las tendencias de brechas de seguridad, muchas de las cuales podrían haberse mitigado con una segmentación efectiva, como una DMZ. Puedes acceder al informe completo en Verizon

Para acceder a estudios específicos de Gartner sobre la adopción de redes DMZ y otras tecnologías de ciberseguridad, te recomiendo consultar su Technology Adoption Roadmap for Security and Risk Management. Este informe ofrece una visión detallada de cómo las organizaciones están adoptando tecnologías clave para mejorar la gestión del riesgo y la seguridad, incluyendo redes segmentadas como las DMZ. Puedes descargar el informe y obtener más detalles sobre estas tendencias desde el sitio oficial de Gartner aquí

6. Riesgos y Desafíos Asociados a la Implementación de una DMZ

Implementar una DMZ puede mejorar significativamente la seguridad de tu infraestructura, pero no está exenta de riesgos y desafíos. Para que la implementación sea exitosa, es crucial tener en cuenta posibles errores de configuración, la sobrecarga de gestión que puede generar, y el impacto de no mantener actualizadas las configuraciones de seguridad. A continuación, te explico en detalle cada uno de estos aspectos.

Errores comunes en la configuración de DMZ

Uno de los mayores riesgos de implementar una DMZ radica en la configuración incorrecta de los cortafuegos y las reglas de acceso. Estos errores pueden socavar completamente los beneficios de seguridad que la DMZ debería proporcionar. Algunos de los errores más comunes incluyen:

- Reglas de cortafuegos demasiado permisivas: El propósito de una DMZ es aislar los servicios expuestos y minimizar el acceso entre la red externa y la interna. Un error típico es configurar reglas de cortafuegos que permiten un tráfico demasiado amplio entre la DMZ y la red interna, lo que puede abrir puertas no deseadas para los atacantes. Si se permite tráfico no esencial o no filtrado desde la DMZ hacia la red interna, un atacante que comprometa un servidor en la DMZ podría aprovechar esas reglas permisivas para penetrar en los sistemas más críticos.

- Falta de segmentación dentro de la DMZ: En una arquitectura de DMZ de múltiples capas, es fundamental segmentar los servicios en diferentes zonas con reglas de acceso específicas. Un error frecuente es no segmentar adecuadamente los servicios, dejando que todos los servidores dentro de la DMZ se comuniquen libremente entre sí. Esto aumenta el riesgo de movimiento lateral, es decir, la capacidad de un atacante de comprometer un servicio y luego moverse entre otros servicios alojados en la DMZ.

- Omisión de políticas de monitoreo y detección de intrusos: Muchos administradores de red subestiman la importancia de monitorear el tráfico que fluye dentro y fuera de la DMZ. No contar con un sistema de detección de intrusos (IDS) o un sistema de prevención de intrusos (IPS) en los puntos críticos de la DMZ puede hacer que ataques pasen desapercibidos, comprometiendo la red sin alertar al equipo de seguridad.

Sobrecarga de gestión y recursos si no se implementa correctamente

Otro desafío importante al implementar una DMZ es la sobrecarga de gestión y recursos. Si no se diseña e implementa correctamente, la DMZ puede complicar en exceso la administración de la red, con consecuencias tanto operativas como financieras:

- Gestión compleja de reglas y políticas: En una arquitectura de múltiples capas, cada segmento de la DMZ debe tener reglas de cortafuegos específicas, lo que requiere una gestión constante y precisa. Si no se automatiza y se supervisa de manera eficiente, la carga administrativa puede convertirse en un cuello de botella. La falta de claridad en las reglas de acceso puede llevar a configuraciones incorrectas o al mantenimiento de reglas obsoletas, lo que introduce vulnerabilidades.

- Recursos adicionales: Implementar una DMZ multicapas no solo requiere hardware adicional, como cortafuegos y equipos de monitoreo, sino también recursos humanos para gestionar y mantener la infraestructura. Si no se planifica adecuadamente el despliegue, los costos y la complejidad de administración pueden sobrepasar los beneficios, especialmente en organizaciones con equipos de TI limitados.

- Impacto en el rendimiento de la red: Si las políticas de cortafuegos y el enrutamiento no están optimizados, la DMZ puede convertirse en un cuello de botella que afecte el rendimiento de los servicios públicos. Por ejemplo, si el tráfico entre la DMZ y la red interna pasa por múltiples cortafuegos mal configurados o no se ajustan las reglas de filtrado correctamente, los tiempos de respuesta de los servidores podrían aumentar, impactando la experiencia del usuario.

Posibles vulnerabilidades si no se actualizan las configuraciones de seguridad

Uno de los mayores errores que se cometen al implementar una DMZ es no actualizar las configuraciones de seguridad de manera proactiva. La seguridad de la DMZ depende de reglas de cortafuegos, políticas de acceso y las aplicaciones alojadas en ella. Si estos elementos no se revisan y actualizan regularmente, la red queda expuesta a nuevas vulnerabilidades. Aquí te explico los riesgos más comunes:

- Parcheo de servidores y servicios: Los servidores alojados en la DMZ, como servidores web o de correo, son puntos frecuentes de ataque. Si no se implementan actualizaciones de seguridad y parches a tiempo, estas máquinas se convierten en objetivos fáciles para los atacantes, especialmente si contienen vulnerabilidades conocidas. Los atacantes suelen aprovechar exploits públicos para comprometer servicios que no han sido actualizados, lo que puede resultar en una brecha de seguridad.

- Obsolescencia de las reglas de cortafuegos: Las reglas de cortafuegos que se crean al momento de implementar una DMZ no pueden ser estáticas. A medida que los servicios evolucionan y las amenazas cambian, es necesario revisar y ajustar estas reglas. Mantener configuraciones anticuadas o sin revisar puede hacer que la red sea vulnerable a nuevos tipos de ataques o dejar puertas abiertas innecesarias.

- Monitoreo insuficiente de tráfico: A lo largo del tiempo, es común que la atención sobre la DMZ disminuya, lo que puede llevar a una falta de monitoreo adecuado del tráfico. Sin un monitoreo continuo, las posibles intrusiones o comportamientos anómalos en la DMZ pueden pasar desapercibidos, comprometiendo no solo los servicios alojados en la DMZ, sino también la red interna.

7. Buenas Prácticas para la Implementación de una DMZ

Para maximizar la eficacia de una DMZ y garantizar que funcione como una barrera de protección efectiva, es fundamental seguir una serie de buenas prácticas que aborden tanto la configuración como el mantenimiento continuo de la red. A continuación, te presento las principales estrategias para implementar una DMZ de forma segura y eficiente.

Uso de cortafuegos de última generación (NGFW)

Uno de los pilares fundamentales para la seguridad de una DMZ es el uso de cortafuegos de última generación (Next-Generation Firewalls o NGFW). Los NGFW no solo filtran el tráfico basado en puertos y direcciones IP, como los cortafuegos tradicionales, sino que también integran funcionalidades avanzadas que proporcionan un control más granular sobre el tráfico y una mejor visibilidad de las amenazas.

Las principales características que los NGFW aportan a la seguridad de una DMZ incluyen:

- Inspección profunda de paquetes (DPI): A diferencia de los cortafuegos tradicionales, que solo miran el encabezado de los paquetes, los NGFW pueden inspeccionar el contenido de los paquetes en busca de patrones maliciosos. Esto es crucial en una DMZ, ya que te permite detectar ataques ocultos dentro de tráfico aparentemente legítimo.

- Filtrado de aplicaciones: Los NGFW pueden identificar y controlar el tráfico basado en aplicaciones en lugar de puertos, lo que te permite definir políticas de seguridad basadas en el tipo de aplicación que está siendo utilizada. Esto te da un control mucho más detallado sobre qué tráfico permitir y qué bloquear.

- Prevención de intrusiones (IPS): Los NGFW integran sistemas de prevención de intrusiones que analizan el tráfico en tiempo real en busca de intentos de explotación de vulnerabilidades conocidas. Esto añade una capa adicional de seguridad a la DMZ al prevenir que ataques avanzados pasen desapercibidos.

- Segmentación avanzada: Los NGFW permiten segmentar la DMZ de manera más efectiva, definiendo políticas de acceso específicas para cada tipo de tráfico, lo que es especialmente útil en arquitecturas de DMZ de múltiples capas. Con esta segmentación avanzada, puedes garantizar que solo el tráfico estrictamente necesario fluya entre la DMZ y la red interna.

Actualizaciones y mantenimiento continuo de los servicios en la DMZ

Un error común es pensar que una vez que la DMZ está configurada, ya no necesita mayor atención. Sin embargo, la seguridad es un proceso dinámico, y el mantenimiento continuo es crucial para mantener la eficacia de la DMZ. Aquí te detallo las mejores prácticas para garantizar que la DMZ permanezca protegida a lo largo del tiempo:

- Actualizaciones de seguridad regulares: Todos los servicios alojados en la DMZ, como servidores web, servidores de correo o sistemas de autenticación, deben estar constantemente actualizados con los últimos parches de seguridad. Los atacantes suelen aprovechar vulnerabilidades conocidas en software desactualizado, por lo que mantener estos servicios al día es fundamental.

- Revisión periódica de las reglas de cortafuegos: Las reglas de acceso y cortafuegos que se configuran inicialmente pueden quedar obsoletas a medida que cambian las necesidades de la red o las amenazas externas. Por tanto, es crucial realizar auditorías periódicas para revisar y ajustar estas reglas, asegurando que solo se permita el tráfico necesario y que no haya excepciones innecesarias que puedan comprometer la seguridad.

- Control de cambios: Cualquier cambio en los servicios alojados en la DMZ, como la adición de un nuevo servidor o la modificación de un servicio existente, debe pasar por un proceso riguroso de control de cambios. Esto garantiza que cualquier modificación en la infraestructura se realice de manera controlada y que las políticas de seguridad se ajusten correctamente.

- Mantenimiento de los cortafuegos y NGFW: Los propios dispositivos de cortafuegos y NGFW deben mantenerse actualizados con las últimas firmas de seguridad y parches. Estas actualizaciones permiten que los dispositivos reconozcan y bloqueen las amenazas emergentes.

Monitorización y gestión de incidentes en redes segmentadas

La monitorización proactiva y la capacidad de gestión de incidentes son esenciales para detectar y responder rápidamente a cualquier intento de ataque en la DMZ. Aquí te explico las prácticas recomendadas para lograr una gestión efectiva en redes segmentadas:

- Monitorización continua: Implementar herramientas de monitorización en tiempo real es crucial para detectar cualquier actividad sospechosa en la DMZ. Los sistemas de detección de intrusiones (IDS) y los sistemas de gestión de eventos de seguridad (SIEM) te permiten identificar patrones de tráfico anómalos o intentos de ataque en tiempo real. Estos sistemas deben estar configurados para generar alertas cuando detecten comportamientos inusuales, lo que permite a tu equipo de seguridad tomar medidas inmediatas.

- Análisis de tráfico: Utilizar herramientas de análisis de tráfico dentro de la DMZ te permite obtener una visibilidad detallada de cómo los servicios están siendo utilizados. Esto no solo te ayuda a identificar posibles amenazas, sino que también te permite ajustar las reglas de cortafuegos y las políticas de acceso según los patrones de uso legítimos.

- Registro y auditoría de actividades: Mantener un registro completo de todas las actividades en la DMZ es crucial para realizar auditorías de seguridad. Los registros detallados te permiten analizar incidentes después de que hayan ocurrido y ajustar las políticas de seguridad para evitar futuros ataques. Además, estos registros son esenciales para cumplir con normativas de seguridad y estándares como PCI DSS.

- Planes de respuesta a incidentes: Tu equipo de seguridad debe tener un plan de respuesta a incidentes bien definido para actuar rápidamente si se detecta una intrusión en la DMZ. Este plan debe incluir procedimientos para contener el ataque, investigar el incidente y restaurar los servicios comprometidos lo antes posible. La rapidez en la respuesta puede marcar la diferencia entre un incidente menor y una brecha de seguridad mayor.

- Pruebas de penetración regulares: Realizar pruebas de penetración en la DMZ es una forma proactiva de identificar posibles vulnerabilidades antes de que los atacantes las exploten. Estas pruebas simulan ataques reales y ayudan a identificar puntos débiles en la configuración de los cortafuegos, los servicios o la segmentación de la red.

Tendencias actuales

- Segmentación más granular: En las últimas tendencias de ciberseguridad, no solo se está utilizando una DMZ única, sino que muchas organizaciones están adoptando DMZs multicapa o microsegmentación dentro de la DMZ para mejorar el aislamiento y mitigar el movimiento lateral de los atacantes.

- Automatización de la gestión de DMZs: Con el aumento de la automatización en la seguridad de redes, más organizaciones están adoptando soluciones de seguridad automatizadas para gestionar y monitorizar su DMZ de manera proactiva, reduciendo la posibilidad de errores de configuración.