Ya hemos tratado en otros artículos aspectos relacionados con la seguridad. Hablamos sobre la seguridad activa y pasiva y también hemos tratado el phishing en la empresa. En este, hablaremos sobre la realización de una auditoria de seguridad.

Pero, si eres un empresario preocupado por tu seguridad ¿Por dónde deberías empezar?

Vamos a elaborar un checklist de unas tareas sencillas que debes realizar para detectar dónde puedes tener un problema de seguridad y acudir a un profesional de la seguridad informática para que te ayude a profundizar para darte la tranquilidad que merece tu negocio.

Contenidos

Mantén actualizado el inventario de tus dispositivos

El primer paso, en el caso de que no lo hayas hecho ya, es realizar un inventario completo de todos los dispositivos conectados en tu red.

El inventario debe incluir no sólo hardware como ordenadores de sobremesa, dispositivos móviles y enrutadores, sino también cualquier software instalado.

¿Por qué? Esta lista debe ser actualizada a medida que cambien los dispositivos y el software para conocer todos los elementos que deben incluirse en los planes de seguridad de tu red.

Si tu empresa permite a tus empleados utilizar su propio dispositivo y conectarlo a la red empresarial, debes incluir esos dispositivos también, como elementos que pueden representar una vulnerabilidad para tu empresa con la finalidad de que no sean pasados por alto al actualizar el software de seguridad e implementar nuevas soluciones de seguridad.

¿Deseas contactar con un especialista en seguridad?

Mantén siempre el software y los sistemas operativos actualizados

Instalar las últimas actualizaciones para sus aplicaciones minimizará significativamente el riesgo en el caso de la mayoría de amenazas más comunes. Hoy en día los fabricantes ponen a su disposición herramientas que permiten una actualización automática de los dispositivos y del software. Aún estar expuesto a localizar pequeños errores al instalar la actualización, el beneficio de la protección ante las nuevas amenazas minimiza este punto.

Mantén las cuentas de usuario actualizadas

En algunas ocasiones, por comodidad, rapidez o dejadez, permitimos que los empleados dispongan de permisos para realizar ciertas acciones que nunca realizarán. Esto es una vulnerabilidad en determinados momentos que debe ser solucionada.

Otorga los permisos al nivel más bajo necesario para que el usuario complete las funciones encomendadas. No permitas que nadie en la organización utilice cuentas administrativas (del tipo “admin”) para el trabajo diario; estas deben usarse solo cuando sea necesario para realizar operaciones de administración del sistema.

Limita el acceso a la cuenta administrativa, asegúrate de que cada empleado tiene una cuenta separada con credenciales de inicio de sesión únicas.

En el caso de permitir accesos remotos, estos deben realizarse exclusivamente a través de una VPN.

Utiliza la autenticación multifactor para acceder al sistema como regla general dentro de la empresa y elimina la cuenta de forma inmediata cuando un empleado deja la empresa.

Audita el conocimiento de seguridad de los empleados y fórmales

Aunque se ha explicado en muchas ocasiones, debemos repetirlo una vez más: la mayor vulnerabilidad de cualquier plan de ciberseguridad proviene de las personas. El trabajo diario y la rutina conducen a los descuidos y a los errores.

Por tanto, la primera tarea es cree un plan de concienciación sobre seguridad que instruya a los empleados sobre las consecuencias que pueden tener las acciones mal ejecutadas y los descuidos, al tiempo que se les instruye sobre los protocolos que deben seguir en su trabajo diario y en el caso de localizar cualquier actividad sospechosa.

Como todos sabemos, los protocolos demasiado complejos acabarán por no ser utilizados por comodidad, por lo que es importante encontrar un punto de equilibrio entre la complejidad del protocolo de seguridad y la comodidad del trabajo diario.

En muchos casos es suficiente con crear una política de contraseñas que fomente la creación de contraseñas seguras con pautas de complejidad mínima y cambiar las contraseñas a intervalos razonables.

Seguridad del correo electrónico

El correo electrónico es uno de los mayores puntos de entrada de amenazas de seguridad. Por una parte, todas las organizaciones lo utilizan en su día a día y, sen segundo lugar, permite la entrada de elementos que permiten una fácil y rápida infección del ordenador y del sistema.

Las estafas de phishing y los ataques de ransomware son tácticas comunes que utilizan los ciberdelincuentes para obtener información confidencial, comprometer a un empleado o cargar elementos maliciosos.

Por tanto, es fundamental asegurarnos de que todos los correos electrónicos entrantes y salientes se analizan en busca de elementos maliciosos, como virus, malware y ransomware. Los propios proveedores de correo electrónico para pequeñas empresas proveen herramientas disponibles para filtrar el spam y localizar y marcar los correos electrónicos sospechosos, así que aprovechemos todas las funciones de seguridad que ofrecen.

En caso de que no sea así, o desear una nueva barrera ante las amenazas, un software antivirus que incluya el rastreo de otros tipos de malware será una herramienta muy útil para minimizar estas amenazas.

Gestiona adecuadamente el tráfico web

Otro posible punto de acceso para usuarios no autorizados proviene de sitios web maliciosos.

El acceso a determinadas publicaciones de redes sociales presenta un riesgo significativo de proporcionar malware. Por tanto, establece restricciones para asegurar que los empleados visitan solo sitios de confianza en una lista aprobada.

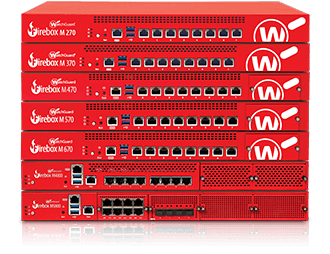

Aplicaciones de protección de puntos finales y firewalls

Los firewall son elementos de protección pasiva al monitorear todo el tráfico de red entrante y saliente en busca de cualquier tráfico fuera de las reglas de seguridad establecidas.

Las aplicaciones de protección de dispositivos, como antivirus y antimalware, pueden ayudar a detectar programas maliciosos que logran atravesar tus sistemas pasivos. Configura escaneos completos en un horario regular para una protección más completa. Recuerda instalar estos programas también en cualquier dispositivo móvil que se utilice para los negocios.

Plan de recuperación de datos

Si la amenaza fuera capaz de traspasar todas estas barreras, sería importante contar con un plan de recuperación ante desastres en caso de que se pierdan sus datos.

Como has leído en la prensa, en muchas ocasiones los ataques cibernéticos están destinados no tanto a robar información sino a interrumpir la actividad una empresa. ¿Tienes tus datos importantes respaldados en caso de que se corrompan o se pierdan por completo? Las copias de seguridad deben cifrarse y programarse automáticamente para garantizar que no se pierdan y que los archivos sean recientes. Múltiples métodos de copia de seguridad ofrecen una capa adicional de protección, como un servidor en el sitio y una copia de seguridad en la nube.

Restringe el uso de Wi-Fi

Utilizar una contraseña para el acceso a las redes wifi de tu empresa es algo que todos sabemos, ya que son puertas abiertas a nuestro sistema.

Y si, además, ofreces acceso inalámbrico a clientes, asegúrate de que las redes estén separadas para evitar que el público acceda a los datos críticos almacenados en la red de su empresa. Y puede ser una buena idea el apagar la redes Wi-Fi tras la jornada para evitar que los piratas informáticos accedan sin restricciones a tu red.

Una respuesta ante infracciones de seguridad

Debemos estar preparados ante las infracciones que puedan producirse. La ventaja es que ante la posible improvisación en el caso de no estar preparado, disponer de un protocolo (lista de acciones a realizar) evitará olvidos y rebajará la tensión del momento.