Si estás leyendo este artículo, posiblemente estés buscando un dispositivo que proteja a tu empresa frente a posibles ataques.

Queremos ayudarte en tu proceso de selección. Antes, sin embargo, debemos explicar algunos conceptos básicos a nuestros lectores que no conocen esta tecnología.

Si ya conoces la tecnología UTM y quieres pasar directamente al apartado para elegir un firewall, empieza aquí.

Tecnología UTM

El significado del término UTM es, en su denominación original inglesa, “Unified Threat Management” cuya traducción al español sería “Gestión unificada de amenazas”.

De esta forma, la tecnología UTM permite gestionar de forma centralizada todas, o casi todas, las ‘ciberamenazas’ que sufre una organización. Es una tecnología que ofrece una solución única para múltiples problemas de seguridad y que, debido a la inventiva de aquellos que desean atacar nuestra red, debe adaptarse constantemente a las amenazas que surgen.

La solución UTM, parte de la seguridad activa de nuestra empresa, se ubica en el perímetro de la red empresarial, actuando como barrera ante las amenazas que provienen del exterior.

¿Qué funciones incluye una solución UTM?

- Antivirus

- Antiphishing

- Antispam

- Protección de redes wifi

- Detección y prevención de intrusiones (IDS/IPS)

- Firewall

- VPN

- Filtrado de contenidos

- Prevención de fugas de datos

¿Deseas contactar con un especialista?

Cómo se aplica esta tecnología en un firewall UTM

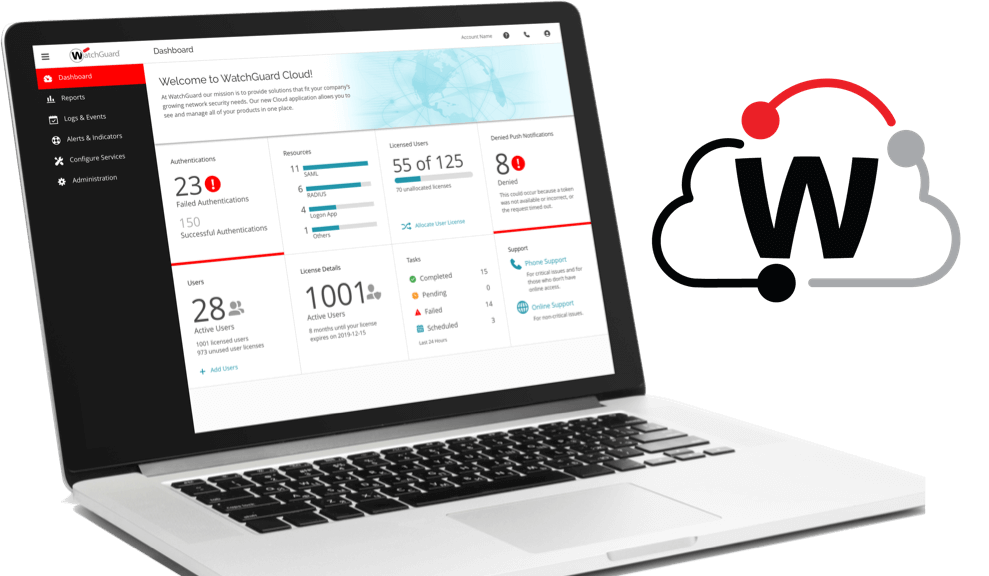

La tecnología UTM puede residir en un elemento de hardware, un elemento de software o en una combinación de ambos.

El funcionamiento de un firewall UTM puede ser

- Modo transparente. El modo transparente es el más sencillo. Analiza el tráfico en tiempo real buscando patrones maliciosos. Es el modo más rápido pero menos seguro.

- Modo proxy. Realiza un primer chequeo a medida que recibe la información, como en el modo transparente, y un segundo chequeo una vez que se ha completado la recepción del elemento solicitado. Esto implica mayor seguridad, pero también un mayor tiempo de respuesta al usuario.

Ventajas e inconvenientes de la tecnología UTM

Como ventajas, citaremos

- Simplifica enormemente la gestión: un solo proveedor, una sola consola, un solo equipo de IT.

- Facilita su mantenimiento, al centralizar en un solo punto la recepción de actualizaciones.

- En la mayoría de casos es un ahorro frente a una configuración con múltiples elementos de seguridad.

Entre los inconvenientes se encuentran

- Crea un único punto de seguridad. Por lo tanto, si se localiza alguna vulnerabilidad en este punto, el intruso dispondrá de acceso libre a nuestra red.

- En redes con un tráfico intenso, habrá que estudiar soluciones adhoc, ya que el trabajo que realiza el elemento UTM puede resultar en un cuello de botella.

Firewalls tradicionales, UTM, NGFW o XTM

En la actualidad, podemos encontrar en el mercado diversos tipos de firewalls.

- Los firewalls tradicionales, como el que incorpora Windows10 o el router que nos proporciona nuestro ISP. Son idóneos para autónomos y soluciones de movilidad. No ofrecen sofisticación, son sencillos (en la mayoría de casos el usuario no sabe ni siquiera que cuenta con ellas). No son efectivas ante ataques sofisticados, aunque el usuario tampoco suele ser blanco de estos ataques.

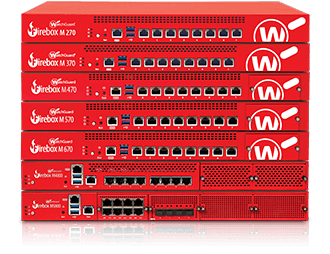

- El firewall UTM ofrece una protección efectiva para organizaciones de tamaño pequeño y mediano, por su efectividad y sencillez. La PYME y departamentos de grandes empresas son buenos candidatos para su instalación. En muchos casos, su mantenimiento es realizado por una empresa de servicios en modo remoto.

- El firewall NGFW es una evolución del concepto UTM diseñado para grandes organizaciones con tráfico intenso. Su arquitectura, dividida en varios elementos que trabajan en paralelo, permite una mayor capacidad de procesamiento así como la capacidad de aislamiento de un elemento en caso de fallo para que los demás sigan funcionando con total normalidad.

- El firewall XTM es, de nuevo, una evolución del firewall UTM. La sofisticación de los ataques genera una necesidad de mayor complejidad en la solución y es aquí cuando nace en concepto XTM. Los appliances XTM están capacitados para suministrar procesos automatizados como el logging, la protección basada en la reputación, la correlación de eventos, el control de acceso a la red y la gestión de vulnerabilidades.

El firewall XTM

Las aportaciones que realiza la tecnología XTM se producen en cuatro campos.

Extensión de la protección bajo un esquema granular construido sobre una arquitectura de capas dotada de inteligencia. Esta arquitectura integra múltiples tecnologías de seguridad como la aplicación proxy para reconocer y defenderse ante ataques spyware, malware y virus.

Extensión de la gestión incluye la integración de tecnologías de redes, optimización WAN, alta disponibilidad (HA, High Avalibility) activo/activo para suministrar redundancia con sincronización del estado de la sesión, y software de gestión que permite controlar centralizadamente cientos de dispositivos XTM. Además, ofrece apertura a herramientas basadas en estándares, facilitando a las empresas el uso de suites de gestión SNMP para administrar sus dispositivos XTM como parte de una consola.

La extensión de la capacidad de elección permite su configuración e implantación en cualquier tipo de red, permitiendo a los administradores seleccionar aquellos aspectos de la seguridad que mejor respondan a los requerimientos de su organización. Esto también incluye la capacidad de integrarse con elementos de seguridad de terceros para, por ejemplo, establecer túneles IPsec.

Por último, la extensión de la propiedad abarca la capacidad de actualización del software instalado en el dispositivo, adaptándose a las nuevas amenazas, lo que alarga la vida útil del equipo, reduciendo el TCO (coste total de propiedad) y generando un rápido ROI.

Aquí puedes ampliar información sobre los dispositivos XTM.

Cuatro claves para elegir el firewall adecuado a tu organización

Aunque elegir el firewall adecuado no es sencillo, debido al gran número existente en el mercado y las diferencias entre ellos, te damos cuatro claves para ayudarte a seleccionarlo.

- El volumen de tráfico generado es fundamental para elegir el tipo de dispositivo de seguridad. Por tanto,

- Si eres un datacenter deberías buscar tu solución entre los firewalls NGFW.

- Si eres una gran empresa, deberías estudiar los firewalls NGFW o la gama alta de los dispositivos XTM.

- Si eres una mediana empresa o, por una pequeña cuya actividad le hace estar expuesta a ataques frecuentes, un firewall XTM de gama media podría ser la solución ideal para ti.

- Si eres una pequeña empresa o un autónomo o particular preocupado por la seguridad y no estás en el grupo prioritario de ataques, una solución básica XTM será suficiente.

- Si eres un autónomo o un particular no objetivo de ataques, posiblemente sea suficiente la solución que te aporta tu sistema operativo y/o los dispositivos que te facilita tu ISP (proveedor de internet).

- Estudia la arquitectura que tiene tu solución actual: qué otros elementos de seguridad la componen y si, al instalar el firewall, los reemplazarás o deberán convivir con el nuevo dispositivo. ¿Son compatibles?

- Estudia y conoce bien a cada fabricante, ya que es fundamental garantizar la actualización posterior del software. Un dispositivo UTM, y sus variantes, desactualizado es una gran puerta para las acciones maliciosas. Si es un fabricante especializado en soluciones de seguridad su expertise será mayor.

- El partner del fabricante también es un elemento importante para tomar la decisión. Posiblemente te proveerá servicios de selección del equipo adecuado antes de la compra, de configuración durante su implantación y, seguramente, el mantenimiento posterior. El partner debe conocer los productos del fabricante a fondo y tener experiencia previa en situaciones de ataque, ya que esto será fundamental en los momentos críticos que puedas vivir.

¿Te hemos ayudado? ¡Nos alegra haberlo hecho! Estamos a tu disposición si quieres que estudiemos una solución adecuada para tu empresa.